## eksuser 신규생성

- 암호 재설정

## eksuser 재로그인

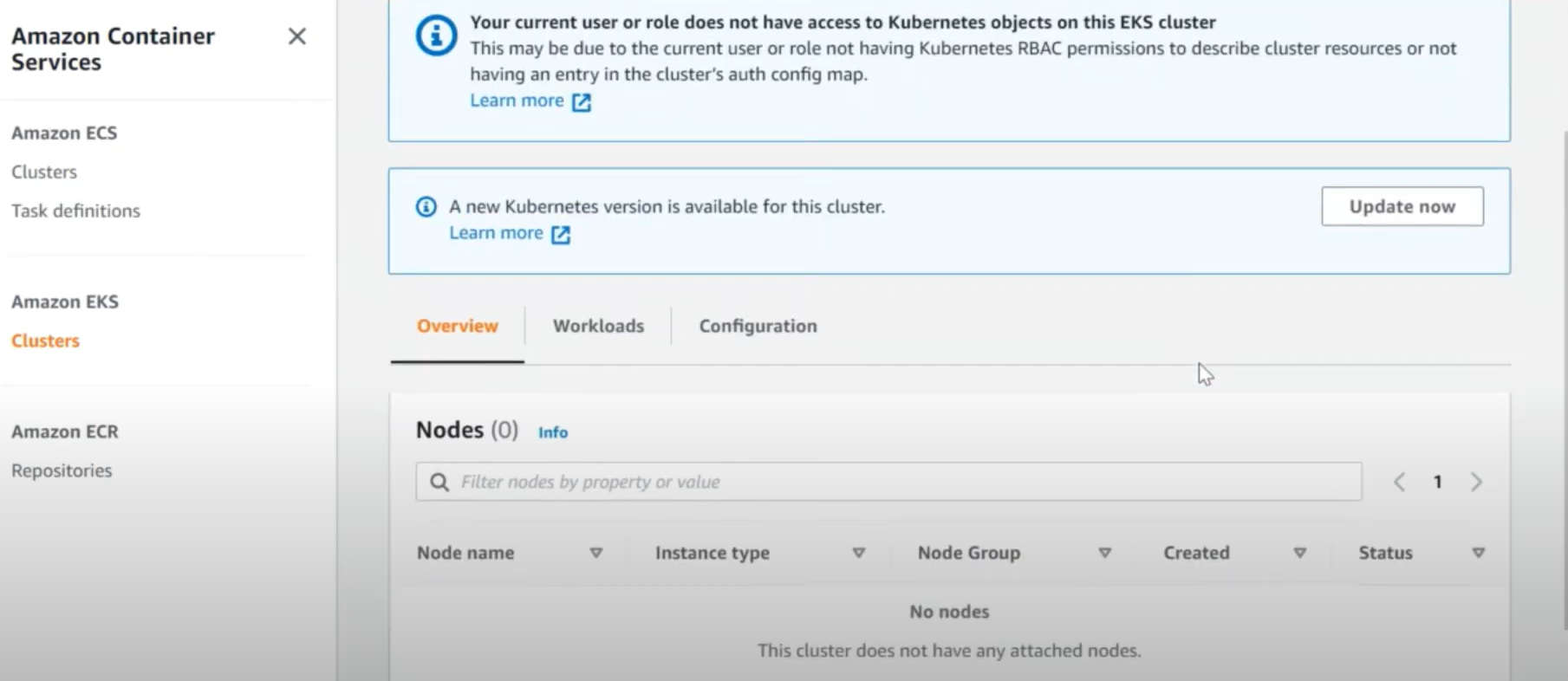

- EKS 정보조회 불가

## 다시 관리자 Full 권한으로 로그인 후,

- eksadmin 정책 생성

- eksgroup 생성

: eksadmin 정책 삽입

- eksuser ---> eksgroup 에 삽입

## eksuser 재로그인후, 정상조회 성공

- 하지만, 쿠버네티스 오브젝트 및 워커노드 정보 조회 불가 (추가 권한 할당 필요)

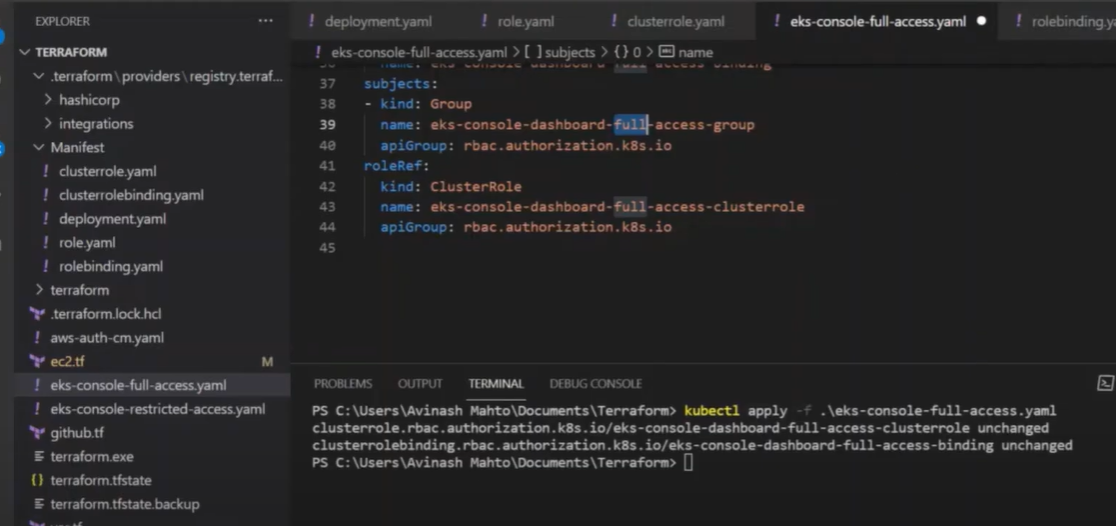

## 클러스터 역할 및 클러스터 역할 바인딩 만들기 또는 역할 및 역할 바인딩 만들기

$ kubectl apply -f eks-console-full-access.yaml 적용

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: eks-console-dashboard-full-access-clusterrole

rules:

- apiGroups:

- ""

resources:

- nodes

- namespaces

- pods

verbs:

- get

- list

- apiGroups:

- apps

resources:

- deployments

- daemonsets

- statefulsets

- replicasets

verbs:

- get

- list

- apiGroups:

- batch

resources:

- jobs

verbs:

- get

- list

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: eks-console-dashboard-full-access-binding

subjects:

- kind: Group

name: eks-console-dashboard-full-access-group

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole

name: eks-console-dashboard-full-access-clusterrole

apiGroup: rbac.authorization.k8s.io

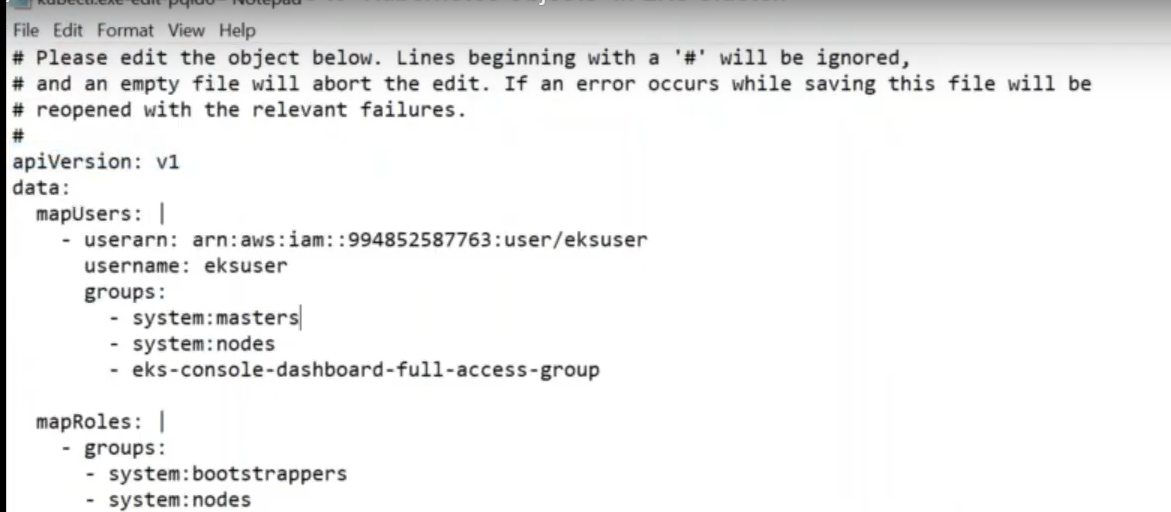

- mapUsers 부분 수정

## 워커노드 정보조회 성공

## aws configure --profile 를 활용하여

Manage 서버에서 kubeconfig 설정 및 EKS 접속 테스트

- AWS CLI 는 --profile 옵션을 통해,

- 여러 AWS 계정에 접근하도록 관리할 수 있습니다.

https://aws.amazon.com/ko/premiumsupport/knowledge-center/eks-kubernetes-object-access-error/

Amazon EKS의 Kubernetes 객체 액세스 오류 해결

Amazon EKS의 “현재 사용자 또는 역할이 이 EKS 클러스터의 Kubernetes 객체에 액세스할 수 없습니다.”라는 오류를 해결하려면 어떻게 해야 합니까? 최종 업데이트 날짜: 2021년 7월 28일 Amazon Elastic Kube

aws.amazon.com

Amazon EKS identity-based policy examples - Amazon EKS

Amazon EKS identity-based policy examples By default, IAM users and roles don't have permission to create or modify Amazon EKS resources. They also can't perform tasks using the AWS Management Console, AWS CLI, or AWS API. An IAM administrator must create

docs.aws.amazon.com

'[AWS-SM] > IAM' 카테고리의 다른 글

| [AWS] IAM Policy 참고!! (0) | 2023.03.04 |

|---|---|

| [중요][AWS] EKS내부 pod가 Node의 IAM Role 권한 가져오지 못하는 이슈 (feat.IMDSv2) (0) | 2023.02.20 |

| AWS IAM 작동 방식 한방에 이해하기 (0) | 2023.02.06 |

| [AWS CLI] AWS Configure 여러 계정 사용하기 (0) | 2023.01.28 |

| [AWS CLI] AWS 계정 변경하기 (0) | 2023.01.28 |